Todas las alarmas se encendieron a partir del sábado 14 de noviembre, cuando empezaron a surgir los primeros reportes desde Argentina respecto a un ataque a Cencosud (Jumbo, Easy) en ese país, que dejó en manos de ciberdelincuentes algunos datos privados de la compañía y sus clientes.

En principio se dijo que pidieron un rescate de 70 millones de dólares y finalmente bajaron a 1,2 millones de la divisa estadounidense, aunque la empresa supuestamente habría decidido no pagar. No obstante, nada de eso ha sido confirmado o descartado por la empresa.

La compañía ha guardado silencio. Al día siguiente, y de forma extraoficial, salió a desmentir lo sucedido. Incluso una publicación del Diario Financiero aseguró que se trataba de fake news y Diario Clarín, uno de los primeros en informar sobre el tema en la prensa trasandina, finalmente borró su publicación.

Lo comprobado

Lo que hasta el momento está claro es que un grupo de ciberdelincuentes conocidos en el mundo especializado como Egregor lanzaron lo que se conoce como un ransomware o un secuestro de datos, y cuyo grupo ha protagonizado una serie de ataques a compañías internacionales en las últimas semanas, como Barnes & Noble, Ubisoft y Crytek.

Y pese a que la retailer chilena ha evitado referirse al asunto y ha deslizado que supuestamente nada ocurrió, 10 días después del episodio, el 24 de noviembre, Daniel Monastersky, abogado argentino especializado en ciberdelitos, mostró que los datos finalmente fueron liberados y compartió un enlace dónde se puede acceder a la información robada: un paquete de documentos de 38,8 GB.

BioBioChile tuvo acceso a los archivos mencionados, los cuales contienen cientos de documentos con información relacionada a la compañía, que van desde análisis de ventas en las tiendas trasandinas, análisis de promociones, proyecciones del retail argentino, informes sobre el patrimonio, activos, proveedores relacionados y, lo más sensible, datos de tarjetas de crédito asociadas a compras individualizadas en sus tiendas.

En particular, en este último caso, se trata de un registro detallado de más de 34.000 compras realizadas en 2010 en tiendas Jumbo e Easy de Argentina, en el cual se identifica fecha, hora y número de tarjeta de crédito asociada a cada transacción. Eso sí, pese a que fue afirmado en un principio en redes sociales, en lo que este medio tuvo a la vista no aparecen nombres, teléfonos ni direcciones de los clientes vinculados a las ventas ni otros datos relacionados al plástico, como fecha de expiración, clave o código de seguridad (CVV). Por lo que, en teoría, no se podría hacer uso fraudulento de ellas, en caso de seguir activas.

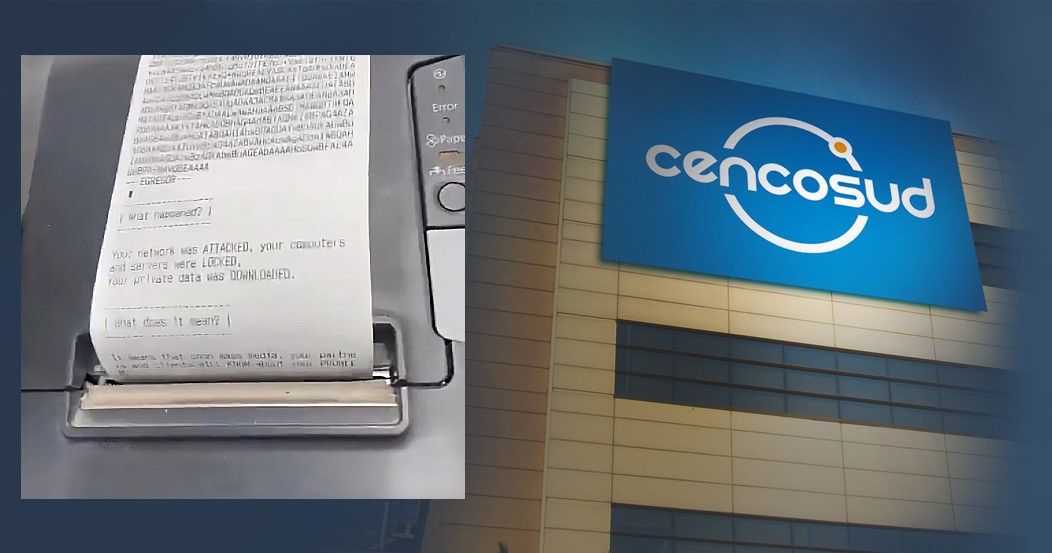

Asimismo, tal como se exhibió en algunos registros en redes sociales, el ataque quedó en evidencia tras la aparición de una ransomnote saliendo desde la impresora de una máquina registradora -a todas luces en los locales de la compañía-, mediante cuyo mensaje ciberdelincuentes dieron a conocer su ataque.

Si bien a simple vista no es posible saber si el registro es auténtico y pertenece realmente al episodio de Cencosud, Manuel Moreno, experto en ciberseguridad y CEO de GlobalSecure, reveló a BioBioChile que tras revisar en detalle el código que aparece en la siguiente imagen, pudo comprobar que se trata del mismo relacionado al ataque de Cencosud. Es decir, se trata de un hecho verídico.

Lo incierto

Pese a todos estos antecedentes, consultados por BBCL, Cencosud declinó referirse a este tema. Como la empresa se ha negado a hablar, hasta el momento no está del todo confirmado cómo ocurrió la filtración de los datos.

No obstante, de acuerdo a especialistas del rubro que han seguido el caso, este ataque tiene una particularidad: Cencosud tenía expuestos sus servicios mediante un “escritorio remoto”, una implementación que probablemente tienen para facilitar el teletrabajo, por lo que todo apunta a que las redes de Cencosud tenían esos sistemas públicos en internet.

“Lo hemos visto en otros ataques, lo que sucede es que atacan por medio de este escritorio remoto. Y por medio de él logran acceder a los computadores de la red interna de la empresa. Y con eso empiezan a hacer la distribución de este ransomware”, detalló Moreno.

La situación sin embargo podría ser más grave, debido a la posibilidad de que los ciberdelincuentes hayan tenido acceso a más datos que los 38 GB liberados. De hecho, Egregor ha dicho que los datos publicados son apenas el 2% del total.

¿Cómo es eso posible? Además de encriptar la data y pedir recompensa mediante el escritorio remoto, ellos pueden instalar un programa de respaldo, que es como un software tipo Dropbox que se encarga de sincronizar a través de internet y hacer un respaldo de servidores, de modo que podrían tener mucha más información, admitió el especialista de GlobalSecure.

En ese contexto, como la empresa no pagó, es factible que los datos que robaron los estén vendiendo en la deep web (internet profunda) y sean adquiridos por delincuentes para estafar a los clientes.

“La segunda fase que se viene, posiblemente, son fraudes masivos contra los clientes de Cencosud, en todos los países en que haya sido atacado”, es la advertencia de Moreno.

Sin sanciones

Pese a que la filtración parece evidente, los especialistas aseguran que la situación es seria, pues Cencosud no ha tomado medidas ni ha notificado públicamente la situación, una posición que se pueden permitir porque en Chile no existe una normativa que obligue a una empresa a reportar que ha sido víctima de una filtración de datos personales o un ataque de ciberseguridad; es decir, no tienen obligación de decir que fueron comprometidos.

“No decir nada en Europa o Estados Unidos significaría multas y hasta penas de cárcel para los dueños de Cencosud. En Chile la legislación es laxa”, aseguró Moreno.

A su parecer, aunque la empresa no quiera admitir la vulnerabilidad, es importante recomendar a los clientes cambiar las claves y solicitar una renovación de plástico de las tarjetas.

Pues si bien se hizo pública principalmente información de Argentina, los delincuentes dicen que es sólo el 2%, por lo que no se sabe realmente el alcance de la información que obtuvieron. Por eso en todos los países deberían tomar esa precaución, porque es posible que los demás datos eventualmente sean de los otros países donde opera Cencosud.

De paso, también señaló que es importante evitar ocupar las mismas claves en distintos sistemas. “Yo debería asumir como cliente de Cencosud que, si yo coloqué una clave en Cencosud, esta clave va a estar disponible y alguien podría vulnerar mis plataformas. Tengo que cambiar la clave en todos esos otros sistemas donde esté ocupando la misma clave”, subrayó.

Para cerrar, advirtió: “No hacer nada es peor. No te puedes hacer el loco”.